LA LUTTE INFORMATIQUE DEFENSIVE

La L.I.D est un ensemble coordonné d’actions qui consistent à détecter, à analyser et à prévenir des cyberattaques, et à y réagir le cas échéant.

Reprendre

le contrôle

Dans une réflexion sur nos pratiques,

nous avons entrepris de reconsidérer les méthodes pour repenser la Lutte Informatique Défensive.

Pour mener ces travaux, SEKOIA a composé une équipe multidisciplinaire qui regroupe dans un cadre agile des compétences avancées de développement et d’analyse : l’Upscaling Team.

Après plusieurs années de recherche et de développement, nous dévoilons notre démarche et le fruit de nos travaux.

—

Pourquoi mettre en oeuvre une Lutte Informatique Défensive ?

Les incidents de sécurité fragilisent les chaînes de valeurs. Ils sont autant d’appels à la prise de conscience des risques auxquels s’expose toute entreprise aujourd’hui, et plus encore demain.

réduire l’exposition

La première étape d’une lutte informatique défensive consiste à réduire l’exposition au risque. Le risque étant caractérisé par une combinaison vulnérabilité X menace X impact, plusieurs approches sont envisageables. Les capacités à PREVENIR, DETECTER, ANALYSER et REAGIR sont autant de stratégies concrètes influant sur la caractérisation du risque.

prévenir

détecter

analyser

réagir

s’engager dans l’amélioration continue de ses dispositifs

Si les vertus de la mise en place d’un processus d’amélioration continue étaient encore à démontrer, il suffit, pour se convaincre de sa nécessité, de se rappeler que la menace excelle dans ce domaine. Méthodes, biais et technologies continueront d’évoluer et d’innover sans cesse pour servir des intérêts malveillants de tous types. Sécuriser ses actifs est une tâche continue qui s’adresse à tous les niveaux de responsabilité et qui concerne chaque structure d’une organisation.

respecter

le cadre réglementaire

Au delà du bien fondé de ces travaux sur le plan de la sécurité, se conformer aux exigences réglementaires du secteur d’activité est directement un facteur de consolidation de l’activité commerciale et des rapports avec les clients et partenaires.

Les trois principaux problèmes qui orientent nos efforts, et trois axes de réponse :

Déficit en personnel

dans les équipes de cybersécurité

Permettre l’intégration

de l’humain au juste niveau,

en permettant à terme au plus haut niveau décisionnel d’agir au plus bas niveau fonctionnel (minimiser le nombre et la qualification des exploitants en délivrant l’assistance et

les clés de compréhension pour accompagner les prises de décision, la conduite et le suivi des opérations…).

Optimiser

le capital humain

par l’automatisation

Complexité croissante et multiplication

des interdépendances

contraindre la menace

en favorisant un large partage des données :

rendre cette technologie accessible tant sur un plan fonctionnel (commodité d’emploi et pertinence des résultats) que matériel (réduire ou supprimer les coûts de développement et de maintien à niveau pour l’exploitant, lui permettre d’ajuster les moyens dans le temps aux contextes et aux budgets).

Dégrader

la flexibilité de l’attaquant

en favorisant le partage

Temps de réponse

trop lent

l’optimisation des capacités

par l’info-valorisation et

la synergie des moyens,

+

permettre la contextualisation fine

du traitement des données, pour la production d’actions pertinentes et adaptées.

Tirer parti

des capacités actuelles et futures

grâce à l’intégration

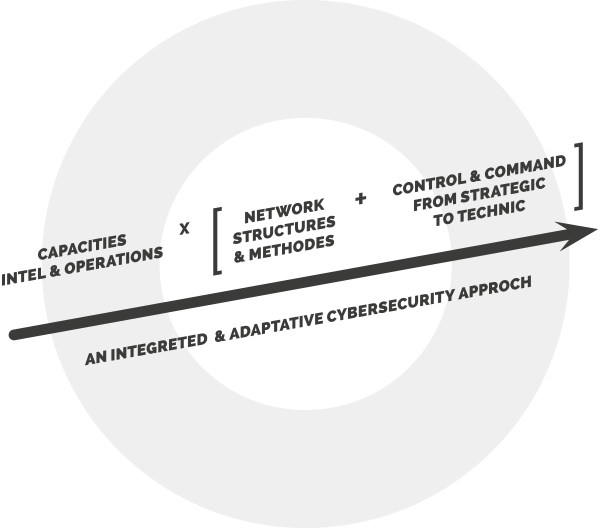

La nécessité

d’une approche

intégrée

& adaptative

La qualité de la protection ne dépend pas exclusivement de la performance de telle ou telle fonction, mais de la capacité du dispositif complet à les intégrer au mieux pour prévenir et réagir à la menace.

C’est bien dans sa globalité, sa constance et sa pérennité que la Lutte Informatique Défensive doit être abordée.

Une approche systémique est la clé et le meilleur moyen pour répondre aux spécificités métiers de chaque nouvelle problématique de terrain.

Saisir l’essentiel.

À quoi peut se résumer cette lutte ?

Que faisons-nous aujourd’hui, que nous faisions hier et que nous continuerons de faire demain ? Quels seraient ses grands principes qui la rendent efficace, et ce indépendamment des solutions technologiques du moment ?

Pour répondre, SEKOIA a entrepris d’identifier les éléments et les étapes

clés d’une L.I.D. intégré e et automatisée. Sur cettes base a pu être bâti une architecture élémentaire intéropérable, qui supporte et permette toutes les étapes de traitement de larges volumes de données, de l’observation aux actions correctives.

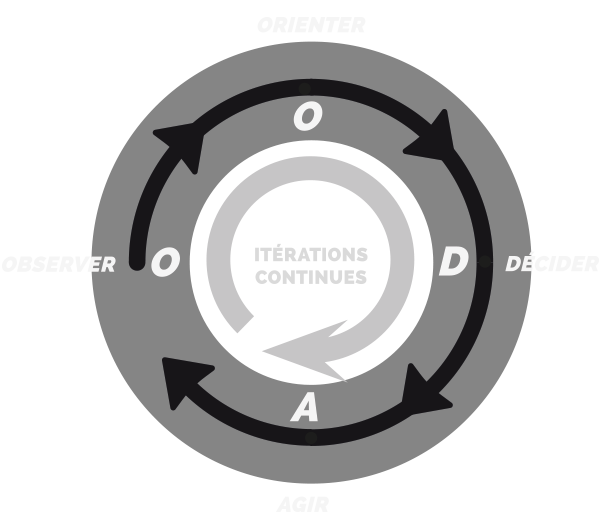

Pour point de départ, notre démarche s’est appuyée sur un principe fondamental de toute suite d’actions efficaces : la boucle “OODA”.

Proposé par John Boyd de l’United States Air Force en 1960,

ce framework définit les étapes clés à maîtriser dans une confrontation, et à enchaîner plus vite que ne le fait son adversaire.

—

Cette logique itérative est particulièrement adaptée au volet opérationnel de la lutte défensive :

la vitesse y est un indice de performance alors que la qualité de la réaction, que cette dynamique initie, peut être améliorée au cours des cycles.

—

SEKOIA introduit la notion de “IO” :

cette habilité à opérer et tirer le meilleur parti de l’exploitation combinée de la Cyber Threat Intelligence et de l’enchaînement itératif des opérations clés depuis la détection de menace jusqu’aux actions de remédiation.

… Et vous ?

Quel le niveau

de votre “ IO” ?

Les 3 principaux facteurs de vitesse

et de portée des systèmes de cyber-défenses :

Passer de ces schémas théoriques à un système fonctionnel capable d’enchaîner

des cycles d’actions a nécessité de travailler sur trois principaux facteurs de vitesse

et de portée des systèmes de cyber-défenses :

orchestration

Connecter des outils de sécurité et intégrer des systèmes de sécurité disparates pour prendre en charge l’automatisation de la sécurité.

partage d’indicateurs

Encourager le partage bidirectionnel tout en rendant les indicateurs partagés plus utiles sur le plan opérationnel.

PLAYBOOKS

Synchroniser les actions de la machine pour les aligner sur les priorités métiers et leurs opérations spécifiques.

La maîtrise de ces trois facteurs clés, à toutes les étapes des traitements opérés,

permet l’exploitation de la complémentarité des outils spécialisés de protection, leur orchestration et surtout leur enrichissement continu par l’exploitation dynamique des bases de connaissance en threat Intel..

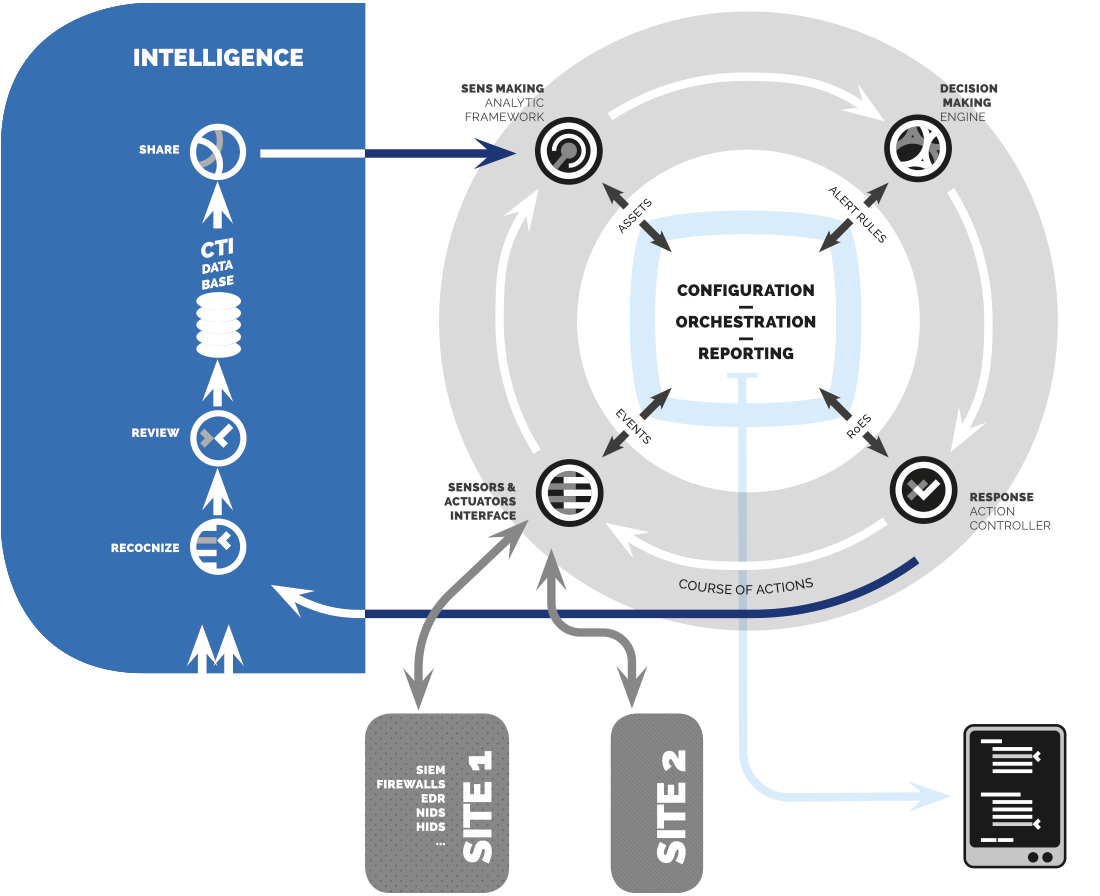

Du modèle théorique au système opérationnel :

Cette architecture atemporelle est fondée sur l’association de l’exploitation dynamique du renseignement sur la menace à un ensemble d’actions clefs opérées continuellement au sein d’une boucle vertueuse, qui accueille des fonctionnalités prêtes à recevoir les innovations de demain. Elle tire profit de la synergie des moyens grâce à leur interconnexion et leur organisation.

—

SEKOIA exploite ce nouveau modèle de L.I.D. conçu dans une approche systémique et fondé sur sa maîtrise en threat intelligence.

—

Une boucle itérative engage un ensemble d’opérations que vient enrichir un processus parallèle d’exploitation du renseignement sur la menace :

l’observation

standardisation des interfaces pour la communication avec les équipements (STIXv2 & OpenC2).

l’orientation

ajouter du sens à l’information par la contextualisation et l’exploitation de la connaissance sur les menaces afin d’améliorer la compréhension et l’évaluation des risques.

la décision

mettre en oeuvre les règles de détections, proposer les stratégies de remédiations les plus adaptées aux résultats.

l’action

mettre en oeuvre les stratégies de remédiation en produisant des Course of Actions contextualisées.

NEVER WAS SO MUCH OWED BY SO MANY TO SO FEW —W. Churchill.